La France veut se tourner vers le Saab GlobalEye suédois pour remplacer ses avions Awacs

L’acquisition possible, par la France, du système d’alerte aérienne avancée Saab GlobalEye suédois, pour remplacer les AWACS E-3F Sentry de l’Armée de l’Air et de l’Espace, sera incontestablement un des sujets majeurs abordés par le Président français, à l’occasion de sa visite officielle en Suède, qui débute de 30 janvier, alors que Paris et Stockholm vont approfondir leurs coopérations industrielles en matière de défense.

Mais les enjeux de cette visite, pourraient bien dépasser de beaucoup ce seul cadre pourtant déjà stratégique. En effet, tout indique qu’à cette occasion, le président français va aborder la possible participation suédoise au programme SCAF, et peut-être même d’autres coopérations ambitieuses, comme dans le domaine des drones de combat. Car, en bien des aspects, la France et la Suède partagent la même vision en matière de défense et de coopération industrielle européenne, mais aussi des besoins proches.

Sommaire

La Suède, une grande nation militaire et industrielle Défense en Europe

Bien qu’attachée à sa neutralité pendant longtemps, ou peut-être à cause d’elle, la Suède a été, au long de la Guerre Froide, et après, l’un des pays européens partageant le plus les positions de la France en matière de Défense.

Pour assurer la protection de son immense territoire, en dépit d’une population relativement faible de seulement 8 millions d’habitants en 1980, Stockholm avait développé un puissant outil militaire, ainsi qu’une importante industrie de défense lui permettant de produire l’essentiel de ses équipements, du sous-marin à l’avion de combat.

Comme tous les pays européens, la Suède a baissé la garde dans les années 2000, avec un budget défense à ce point réduit que les armées suédoises n’alignaient plus que 2 bataillons d’active opérationnels en 2015, contre 15 brigades en 1990. Toutefois, Stockholm n’a jamais cessé de soutenir son industrie de défense, produisant certains équipements particulièrement réussis comme le chasseur JAS 39 Gripen, le véhicle de combat d’infanterie CV90, ou le sous-marin A-19 de la classe Götland.

Surtout, la Suède a pris, dès 2016, la mesure de l’évolution de la menace en Europe de l’Est, réintroduisant un service militaire obligatoire, mais partiel, en 2017, adossé à une nouvelle doctrine dite de Défense Globale, conçue pour dissuader un éventuel adversaire de vouloir s’emparer militairement du pays.

Son implication budgétaire a évolué proportionnellement sur la même durée. Alors que Stockholm ne consacrait que 1 % de son PIB à ses armées en 2015, soit 55 milliards de couronnes (5 Md€ 2015), celui-ci a été amené, en 2024, à 115 Md de couronnes (10 Md€ 2024) et 2,1 % de son PIB, lui permettant de faire progresser son dispositif défense jusqu’à 3 brigades, ainsi qu’une vingtaine de bataillons auxiliaires, prêts sous 48 heures d’ici à 2025.

Ainsi, si la Suède va prochainement rejoindre l’OTAN, après l’accord donné par le Parlement turc, elle continue, de manière évidente, à s’investir pleinement dans sa propre défense, et dans la défense collective régionale et européenne.

La visite d’État d’Emmanuel Macron en Suède pour approfondir les liens industriels de défense entre les deux pays

C’est dans ce contexte que le président français, Emmanuel Macron, va entamer, ce 30 janvier, une visite d’État en Suède. Si de nombreux sujets vont être discutés entre le président français, et son homologue suédois, Ulf Kristersson, la coopération franco-suédoise en matière de défense européenne, et d’industrie de défense, sera en tête de liste.

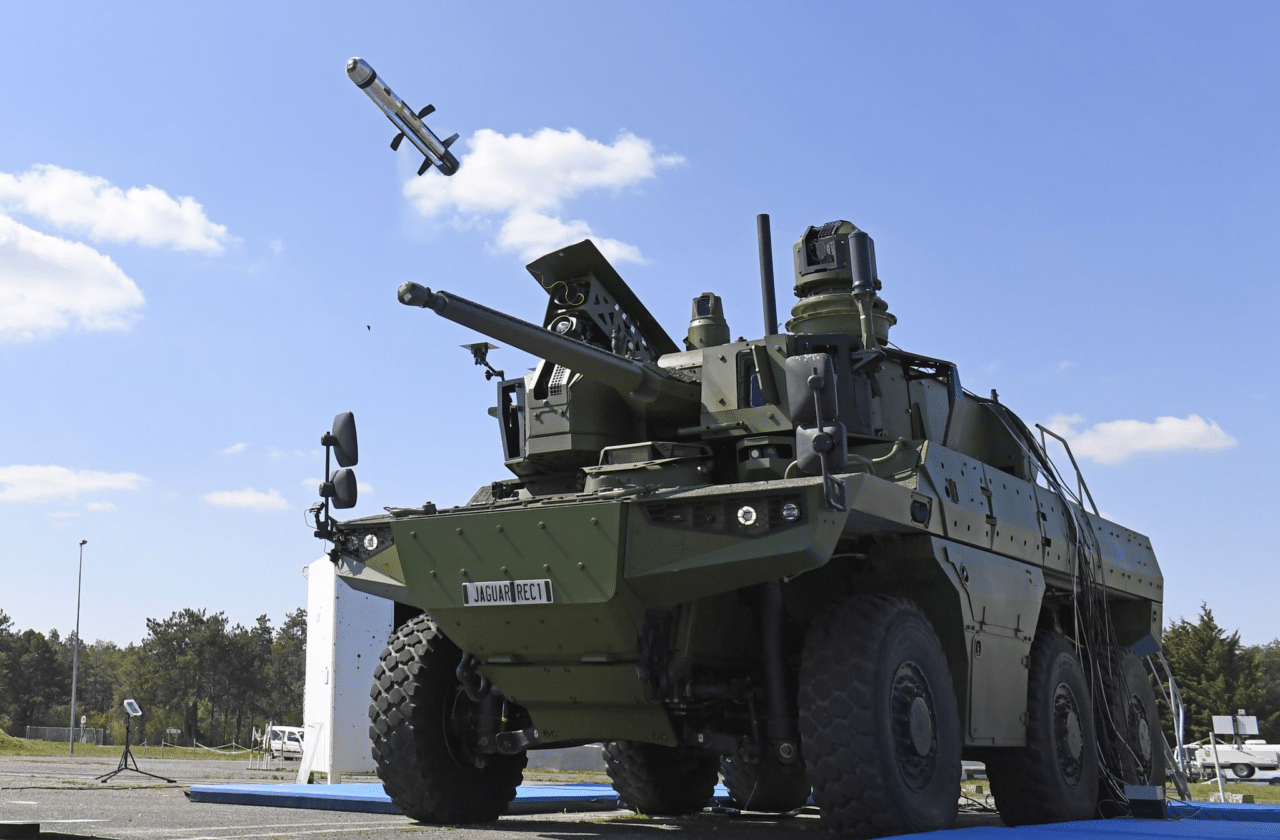

En effet, si, à son habitude, Paris avait tancé Stockholm, en 2018, après que la Suède a arbitré en faveur du système antiaérien et antimissile américain Patriot, au détriment du SAMP/T Mamba franco-italien, les relations se sont rapidement normalisées par la suite, avec plusieurs coopérations industrielles de défense efficaces, qu’il s’agisse des munitions antichars (roquettes VT4, missile Akheron, obus Bonus), de systèmes de détection (radar giraffe, avion Awacs GlobalEye…), et d’autres.

Car si les industries françaises et suédoises sont souvent en compétition, comme dans le cas du Rafale face au Gripen, du sous-marin Blekinge face au Scorpene ou Marlin, ou du canon CAESAR face à l’Archer, elles savent aussi très bien collaborer, comme dans le cas du programme Neuron ou du missile Meteor.

Surtout, Paris et Stockholm partagent des positions proches concernant la coopération industrielle européenne de défense, et le renforcement de l’autonomie stratégique européenne, même si la Suède demeure un partenaire proche, en particulier dans le domaine de l’industrie de défense, des États-Unis (motorisation du Gripen, avion d’entrainement T-7A…).

La France envisage le Saab GlobalEye pour remplacer ses 4 avions radar AWACS E-3F

Pour entamer la discussion, Emmanuel Macron n’arrivera pas, en Suède, uniquement avec de belles paroles. En effet, plusieurs programmes de coopération industrielle Défense vont être lancés à l’occasion de cette visite, en particulier concernant l’évolution du missile antichar Akheron de MBDA, qui sera doté de nouvelles capacités avec Saab.

Mais le gros dossier, de cette visite, sera incontestablement les discussions qui seront entamées entre les deux pays, pour remplacer les 4 avions de veille aérienne avancée AWACS E-3F Sentry de l’Armée de l’Air et de l’Espace, par le GlobalEye suédois.

Le reste de cet article est réservé aux abonnés