Fibre optique : (encore) un paradoxe français

Journaliste. Directeur de la publication de Conflits.

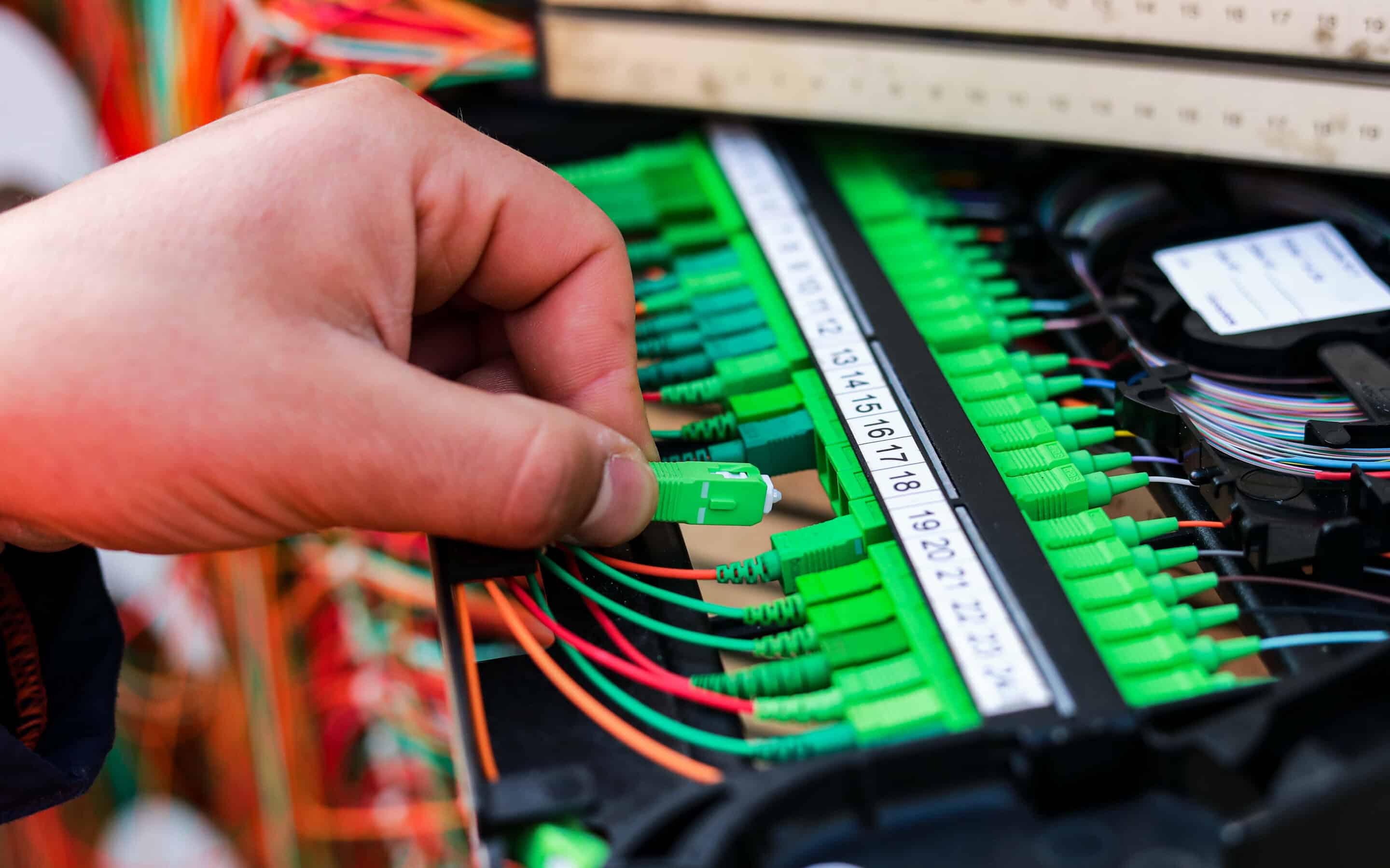

Symbole de la modernité numérique, la fibre optique s’impose aujourd’hui comme l’épine dorsale de l’économie mondiale. Qu’il s’agisse de télécommunications civiles, de services cloud, d’objets connectés ou d’applications militaires. Ce fil extrêmement fin, en verre ou en plastique, capable de transmettre des données à très haute vitesse sur de longues distances est au cœur de la transmission rapide, stable et sécurisée des données.

Pourtant, derrière cette prouesse technologique se dissimule une série de fragilités systémiques, notamment une dépendance préoccupante à certaines matières premières critiques, dont le germanium, très largement contrôlé par la Chine. Le cas de la fibre optique illustre ainsi les tensions entre modèles économiques, innovation et réalités géopolitiques. Et dans ce contexte, la France présente un cas particulièrement intéressant : malgré une industrie nationale historiquement solide, la France importe une part significative de ses besoins en câbles à fibres optiques.

Besoins en germanium

L’idée de transmettre la lumière à travers un matériau transparent remonte au XIXe siècle, mais ce n’est qu’en 1966 que Charles Kao et George Hockham proposent l’utilisation de la fibre optique en silice dopée comme solution viable pour les télécommunications. Avec un retard caractéristique, Charles Kao recevra le prix Nobel de physique en 2009 pour cette contribution fondamentale.

La première fibre optique réellement exploitable à des fins commerciales voit le jour au début des années 1970. En 1977, des réseaux pilotes sont déployés aux États-Unis et au Royaume-Uni, utilisant des fibres fabriquées par la société Corning, marquant ainsi le véritable début de l’ère des télécommunications optiques. Celles-ci sont le fruit de plusieurs percées technologiques : d’une part, l’amélioration considérable de la pureté du verre de silice, qui permet de réduire drastiquement les pertes de signal, d’autre part, la mise au point de techniques de dopage. La technique de dopage consiste à introduire dans la silice de base de très faibles quantités d’éléments chimiques, notamment le germanium, le phosphore ou le bore, afin d’en modifier localement les propriétés optiques.

L’intégration du germanium dans la fabrication des fibres optiques, amorcée au début des années 1970, a constitué une avancée technologique majeure. En dopant le cœur des fibres avec du dioxyde de germanium (GeO₂), il est possible d’augmenter l’indice de réfraction, ce qui améliore le confinement de la lumière et réduit les pertes de signal, notamment sur de longues distances. Cette innovation a permis de développer des fibres optiques plus performantes, essentielles pour les télécommunications modernes.

Développement moderne

Cependant, cette dépendance au germanium a également introduit une vulnérabilité stratégique. Depuis les années 1970, le marché du germanium a connu une transformation significative, passant d’une production relativement diversifiée à une concentration quasi-monopolistique. Initialement, la production mondiale était répartie entre plusieurs pays, notamment les États-Unis, la Russie, le Canada et l’Allemagne. Au fil des décennies, la Chine a progressivement accru sa part de marché pour devenir le principal producteur mondial. En 2022, la Chine représentait plus de 93,5 % de la production mondiale de germanium. Or, à partir des années 1990, la fibre optique a commencé à prendre une part significative de la consommation de germanium, avec l’expansion des réseaux de télécommunications. Le développement fulgurant des usages numériques au cours des deux dernières décennies (télétravail, visioconférence, streaming, intelligence artificielle, drones) a entraîné une explosion de la demande en bande passante. Dans ce contexte, la fibre optique est apparue comme la solution la plus performante. Ainsi, au début des années 2000 la fibre optique est devenue l’un des principaux secteurs consommateurs de germanium, représentant environ 30 à 50 % de la demande mondiale. Et la concentration de la production mondiale de germanium exposait l’industrie mondiale de la fibre optique à des risques d’approvisionnement. une crainte matérialisée en 2023, quand en réponse aux sanctions occidentales sur les semi-conducteurs, Pékin a imposé des restrictions à l’exportation de germanium.

Dépendance chinoise

Cette hégémonie chinoise est le fruit d’une stratégie industrielle de long terme. Dès les années 2000, la Chine a massivement investi dans ses capacités d’extraction et de raffinage du germanium, tout en accordant des subventions publiques, une fiscalité préférentielle et des facilités énergétiques à ses industriels. Ces avantages ont permis aux entreprises chinoises de pratiquer des prix bien en dessous du marché mondial, provoquant l’effondrement des producteurs européens et nord-américains, incapables de soutenir une telle compétition. Par ailleurs, la réglementation environnementale plus souple a renforcé cet avantage-coût, au détriment des standards occidentaux. Aujourd’hui, la Chine ne se contente plus de fournir la matière première : elle intègre aussi le raffinage et la transformation, verrouillant l’ensemble de la chaîne de valeur.

Face à cette situation, des initiatives émergent pour diversifier les sources d’approvisionnement. Par exemple, la République démocratique du Congo envisage de produire jusqu’à 30 % du germanium mondial en exploitant des résidus miniers à Lubumbashi, en collaboration avec des partenaires européens. De même, des efforts sont en cours aux États-Unis pour renforcer la production domestique, notamment par le biais de financements du Département de la Défense visant à moderniser les capacités de fabrication de wafers en germanium.

À l’échelle mondiale, le marché des câbles à fibre optique est estimé à plus de 11 milliards USD en 2023, et pourrait s’approcher les 30 milliards d’ici 2030 (chiffres concernant spécifiquement les câbles en fibre, sans les éléments électroniques supplémentaires). La croissance annuelle reste dynamique, avec des taux supérieurs à 10 % dans de nombreux pays, en raison de la demande soutenue en connectivité très haut débit.

Un outil décisif pour la défense

Au-delà des réseaux civils, la fibre optique est devenue un outil décisif pour la défense et les systèmes militaires. Les drones, en particulier, utilisent la fibre pour transmettre en temps réel des données visuelles, des mesures de capteurs ou des signaux de télémétrie. Dans ces contextes, les fibres doivent offrir une résistance accrue aux chocs, aux variations thermiques, aux vibrations et aux interférences électromagnétiques. Le dopage au germanium est ici indispensable : il permet d’obtenir des fibres à très faible atténuation, adaptées aux environnements hostiles et aux applications de haute précision.

La concentration géographique de la production de fibres optiques et des matériaux critiques crée une vulnérabilité structurelle. Les principaux fabricants sont :

Corning (États-Unis) : 14 milliards USD de chiffre d’affaires en 2023 (toutes activités confondues), environ 17 % du marché de la fibre optique.

Prysmian Group (Italie) : 16 milliards USD, près de 20 % du marché européen et mondial dans les câbles.

Furukawa Electric (Japon) : 6,8 milliards USD, environ 10 % du segment fibre

YOFC (Chine) : 5,5 milliards USD, premier producteur chinois, près de 12 % du marché mondial de la fibre.

Tout déséquilibre logistique ou conflit géopolitique peut perturber les chaînes d’approvisionnement mondiales. En parallèle, la sécurité physique des infrastructures devient elle aussi une préoccupation. Entre 2022 et 2024, la France a été confrontée à plusieurs actes de sabotage visant ses infrastructures de fibre optique, révélant la vulnérabilité de ces réseaux essentiels. Le 29 juillet 2024, des câbles longue distance ont été sectionnés dans six départements, affectant les services de plusieurs opérateurs. Ces attaques, survenues en pleine période des Jeux olympiques de Paris, ont entraîné des perturbations notables des services Internet et téléphoniques. Un incident similaire s’était produit en avril 2022, avec des coupures de câbles à plusieurs endroits, provoquant des interruptions de service Internet à travers le pays. Ces événements soulignent la nécessité de renforcer la résilience et la sécurité des infrastructures de télécommunications en France. Ces actes de sabotage mettent en lumière la fragilité de ces systèmes pourtant essentiels.

La France continue d’importer

En dépit d’un réseau en pleine expansion et l’importance croissante de cette technologie, la France importe la quasi-totalité de ses fibres optiques et de ses composants de base. Les principaux fournisseurs sont chinois, américains et italiens. Le coût des importations de fibre et de matériaux associés est estimé à plus de 500 millions d’euros par an. Cette dépendance s’explique par la faiblesse des capacités de production locales, le manque de filières d’approvisionnement en germanium, et une stratégie industrielle longtemps focalisée sur la pose et non sur la fabrication. Les tentatives de relocalisation se heurtent à des obstacles structurels : coûts de production élevés, savoir-faire industriel partiellement perdu, et difficulté d’accès aux matières premières critiques. Pourtant la France a historiquement développé une industrie de fabrication de fibres optiques, avec des entreprises telles qu’Acome, Prysmian et Silec. Ces acteurs ont contribué à fournir une part significative des fibres utilisées en Europe. Cependant, depuis la fin des années 2010, cette filière est confrontée à une concurrence accrue des importations asiatiques, notamment en provenance de Chine et de Corée du Sud. En 2019, les importations asiatiques représentaient 46 % du marché français, contre 13 % en 2017, entraînant une baisse significative de l’activité des usines françaises, certaines tournant à moitié de leur capacité de production.

La France a historiquement développé une industrie de fabrication de fibres optiques, avec des entreprises telles qu’Acome, Prysmian et Silec. Ces acteurs ont contribué à fournir une part significative des fibres utilisées en Europe. Cependant, depuis la fin des années 2010, cette filière est confrontée à une concurrence accrue des importations asiatiques, notamment en provenance de Chine et de Corée du Sud. En 2019, les importations asiatiques représentaient 46 % du marché français, contre 13 % en 2017, entraînant une baisse significative de l’activité des usines françaises, certaines tournant à moitié de leur capacité de production.

Face à cette situation, des entreprises françaises du secteur adaptent leurs stratégies pour rester compétitives sur le marché mondial de la fibre optique. Acome, basée en Normandie, a racheté début 2024 l’entreprise danoise Lynddahl Telecom et vise à pénétrer de nouveaux marchés en Scandinavie et aux États-Unis.

En 2023, Acome a réalisé un chiffre d’affaires de 560 millions d’euros, avec une part à l’exportation représentant 52 % de son activité. Quant à Prysmian Group, leader mondial des câbles pour l’énergie et les télécommunications, son site principal est situé dans le Pas-de-Calais, où se trouve la plus grande usine européenne de production de fibres optiques. Cette usine, d’une superficie de 155 000 m² produit chaque année 25 millions de kilomètres de fibre optique. En mars 2025, le groupe a annoncé l’acquisition de l’américain Channell pour 950 millions de dollars, renforçant ainsi sa position sur le marché nord-américain.

Pourquoi les importations ?

Malgré une industrie nationale de la fibre optique historiquement solide, la France importe une part significative de ses besoins en câbles à fibres optiques. Cette situation paradoxale, où des entreprises françaises exportent leurs produits tout en laissant le marché intérieur aux importations, s’explique par plusieurs facteurs économiques et structurels.

Les fabricants asiatiques, notamment chinois, bénéficient de coûts de production plus bas grâce à des économies d’échelle, des subventions gouvernementales et une main-d’œuvre moins coûteuse. Cela leur permet de proposer des prix plus compétitifs que ceux des producteurs français, incitant les acheteurs à privilégier ces sources pour des raisons économiques. Les entreprises françaises, confrontées à des coûts de production plus élevés, trouvent davantage de rentabilité à exporter vers des marchés où la concurrence est moins intense ou où la demande en produits de haute qualité est plus forte. Ce qui explique pourquoi les entreprises françaises du secteur, telles qu’Acome, Prysmian et Silec, se concentrent souvent sur des segments spécifiques du marché, comme les câbles à haute valeur ajoutée ou destinés à des applications particulières. Cette spécialisation peut laisser certains segments de marché moins couverts localement, nécessitant des importations pour combler ces besoins.

Malgré une industrie nationale de la fibre optique historiquement solide, la France importe une part significative de ses besoins en câbles à fibres optiques. Cette situation paradoxale, où des entreprises françaises exportent leurs produits tout en laissant le marché intérieur aux importations, s’explique par plusieurs facteurs économiques et structurels.

La question des prix

Les fabricants asiatiques, notamment chinois, bénéficient de coûts de production plus bas grâce à des économies d’échelle, des subventions gouvernementales et une main-d’œuvre moins coûteuse. Cela leur permet de proposer des prix plus compétitifs que ceux des producteurs français, incitant les acheteurs à privilégier ces sources pour des raisons économiques. Les entreprises françaises, confrontées à des coûts de production plus élevés, trouvent davantage de rentabilité à exporter vers des marchés où la concurrence est moins intense ou où la demande en produits de haute qualité est plus forte. Ce qui explique pourquoi les entreprises françaises du secteur, telles qu’Acome, Prysmian et Silec, se concentrent souvent sur des segments spécifiques du marché, comme les câbles à haute valeur ajoutée ou destinés à des applications particulières. Cette spécialisation peut laisser certains segments de marché moins couverts localement, nécessitant des importations pour combler ces besoins.

Enfin, contrairement à d’autres pays qui ont mis en place des politiques industrielles favorisant la production locale, la France n’a pas toujours accordé une attention suffisante à la préservation de sa filière de production de fibres optiques. L’absence de mesures incitatives ou de protections a contribué à l’érosion de la compétitivité des entreprises françaises sur leur propre territoire.